- Hulp & contact

- Winkelwagen

- Login

- Menu

Het LAN met een DMZ tegen aanvallen beschermen

Elk bedrijf dat een eigen mailserver beheert of een website host, heeft hetzelfde probleem: computers die web- of mailservices aanbieden, moeten via het internet bereikbaar zijn. Tegelijkertijd hebben medewerkers vanaf het LAN (Local Area Network) snelle toegang nodig tot deze bronnen. Het opereren binnen hetzelfde netwerk brengt een groot veiligheidsrisico met zich mee. Web-, mail-, DNS- of proxyservers die toegang tot het publieke netwerk moeten hebben, bieden hackers riante mogelijkheden voor aanvallen. Wanneer deze "bastion hosts" direct met het LAN zijn verbonden, bestaat het risico dat een corrupte server het gehele bedrijfsnetwerk schade toebrengt. Een demilitarized zone, ook wel een perimeter netwerk genoemd, waarin kwetsbare servers kunnen worden uitbesteed, lost dit dilemma op.

Wat is een demilitarized zone?

Een demilitarized zone (DMZ) is een computernetwerk dat dienstdoet als bufferzone tussen twee netwerken. De DMZ heeft een eigen IP-adresruimte en scheidt netwerken door strenge toegangsvoorschriften. Servers binnen een demilitarized zone zijn fysiek weliswaar in hetzelfde bedrijf aanwezig, maar zijn niet direct verbonden met de apparaten die verbinding hebben met het lokale netwerk. De hoogste bescherming biedt een situatie waarbij de DMZ-server tussen het LAN en het internet in door twee aparte firewalls wordt afgeschermd van de aangrenzende netwerken. De netwerkarchitectuur waarbij alle netwerken aangesloten zijn op een enkele firewall met drie aparte aansluitingen is echter beter betaalbaar. Dit wordt een protected DMZ genoemd.

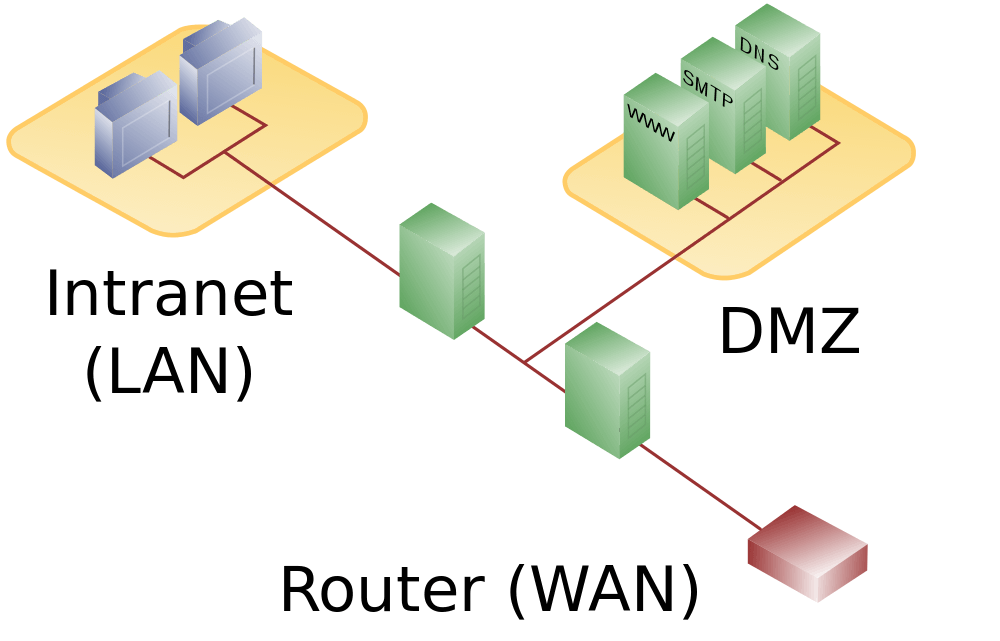

DMZ met twee firewalls

Om bedrijfsnetwerken betrouwbaar af te schermen tegen aanvallen vanuit het publieke netwerk (WAN) wordt normaal gesproken gebruikgemaakt van DMZ-concepten met twee firewalls. Het gaat daarbij om autonome hardwarecomponenten of om firewall-software op een geschikte router voor een DMZ. De buitenste firewall schermt de demilitarized zone van het publieke netwerk af, de binnenste firewall wordt tussen de DMZ en het bedrijfsnetwerk ingeschakeld.

Schematische voorstelling van een demilitarized zone met twee firewalls (bron: https://commons.wikimedia.org/wiki/File%3ADMZ_network_diagram_2_firewall.svg [Public domain])

| Gebruiker is… | Toegang tot DMZ | Toegang tot LAN | Toegang tot internet |

|---|---|---|---|

| …op internet (WAN) | toegestaan | geweigerd | - |

| …op LAN | toegestaan | - | toegestaan |

| …in de DMZ | - | geweigerd | geweigerd |

Terwijl gebruikers van het LAN zowel toegang hebben tot de DMZ-servers als tot het openbare internet, krijgen gebruikers van het internet alleen toegang tot de demilitarized zone. Bovendien wordt dataverkeer afkomstig uit de DMZ door beide firewalls geblokkeerd.

Het is raadzaam om firewalls van verschillende producenten te gebruiken. Anders zouden hackers in geval van een veiligheidslek in de DMZ beide firewalls kunnen omzeilen. Om aanvallen van een gecompromitteerde server op andere apparaten binnen de DMZ te voorkomen, kunnen ze met extra software-firewalls of een segmentatie in de VLAN’s (Virtual Local Network) van elkaar worden afgeschermd.

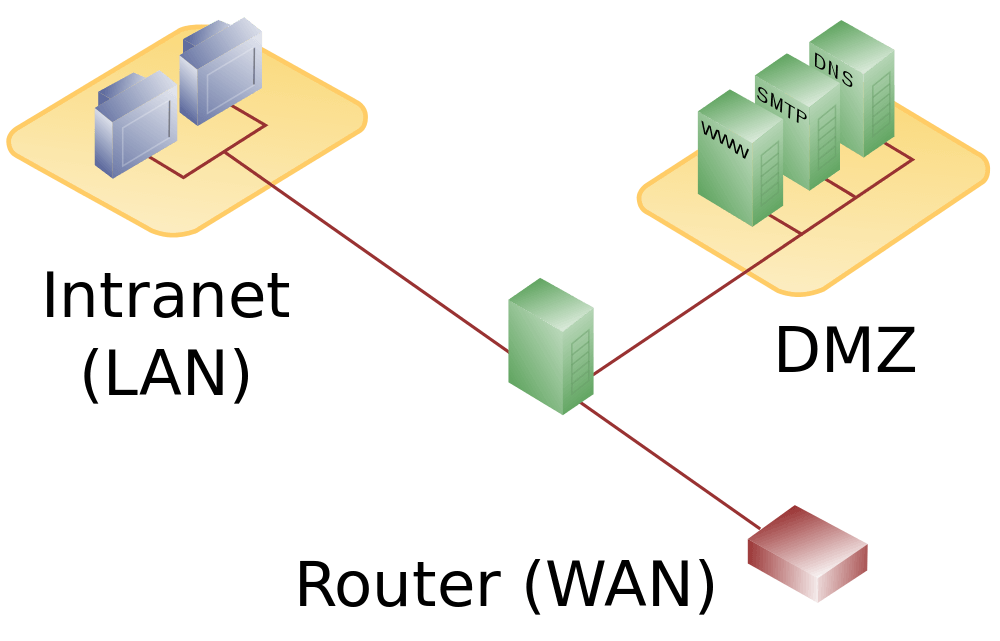

DMZ met één firewall

Het is goedkoper om een DMZ te realiseren met een enkele high-performance firewall (of een router met firewall) met drie separate netwerkaansluitingen: één voor het internet, één voor het LAN en één voor de demilitarized zone. Bij zo’n protected DMZ worden alle aansluitingen onafhankelijk van elkaar gecontroleerd door dezelfde firewall, wat deze firewall in het netwerk tot een single point of failure maakt. Daarnaast moet zo’n firewall zowel het inkomende verkeer van internet als de toegangsaanvragen vanaf het LAN verwerken.

Bij een Protected DMZ bewaakt slechts één firewall de netwerkaansluitingen en controleert zo het internetverkeer en de toegang vanaf het LAN (bron: https://commons.wikimedia.org/wiki/File%3ADMZ_network_diagram_2_firewall.svg [Public domain])

Exposed host

Veel goedkope routers adverteren met DMZ-ondersteuning via een onterecht aangeduide “DMZ-host”. Vaak betekent dit alleen dat een computer in het lokale netwerk kan worden geconfigureerd als exposed host. De upstream-router forwardt alle online aanvragen die niet bij bestaande verbindingen horen. De computer wordt zo bereikbaar voor online gebruikers. Een exposed host biedt echter niet de bescherming van een echte DMZ, omdat hij niet is gescheiden van het LAN. Een DMZ-router als zodanig bestaat dan ook niet.